Choć bezpieczeństwo danych staje się jednym z kluczowych elementów strategii organizacji, zagrożenie cyberatakami wciąż jest wyraźne i obecne w biznesowym oraz technologicznym krajobrazie. Jak wskazuje raport 2023 Veeam Data Protection Trends, w 2022 roku aż 85% organizacji doświadczyło co najmniej jednego ataku ransomware, a to nie wszystko – niepokojący jest również fakt, że oprogramowanie ransomware zwykle nie tylko blokuje organizacjom dostęp do ich plików, ale także umożliwia kradzież danych w celu ich sprzedaży, wykorzystania do przyszłych ataków lub wykorzystania jako część jednego lub więcej schematów wymuszeń. Zapobieganie złośliwemu dostępowi do tych danych powinno więc być głównym celem każdego planu cyberbezpieczeństwa.

Jednakże, żadna organizacja nie powinna zakładać, że jej zabezpieczenia zawsze będą skuteczne. Dlatego też posiadanie możliwości odzyskiwania danych jako ostatniej linii obrony jest równie ważne. Wśród organizacji dotkniętych atakiem ransomware, średnio 15% danych produkcyjnych tych firm zostało utraconych podczas incydentu (2023 Veeam Ransomware Trends Report), co podkreśla znaczenie posiadania dobrze zaprojektowanego i niezawodnego planu odzyskiwania danych.

Wspólne ramy planowania strategii odzyskiwania danych

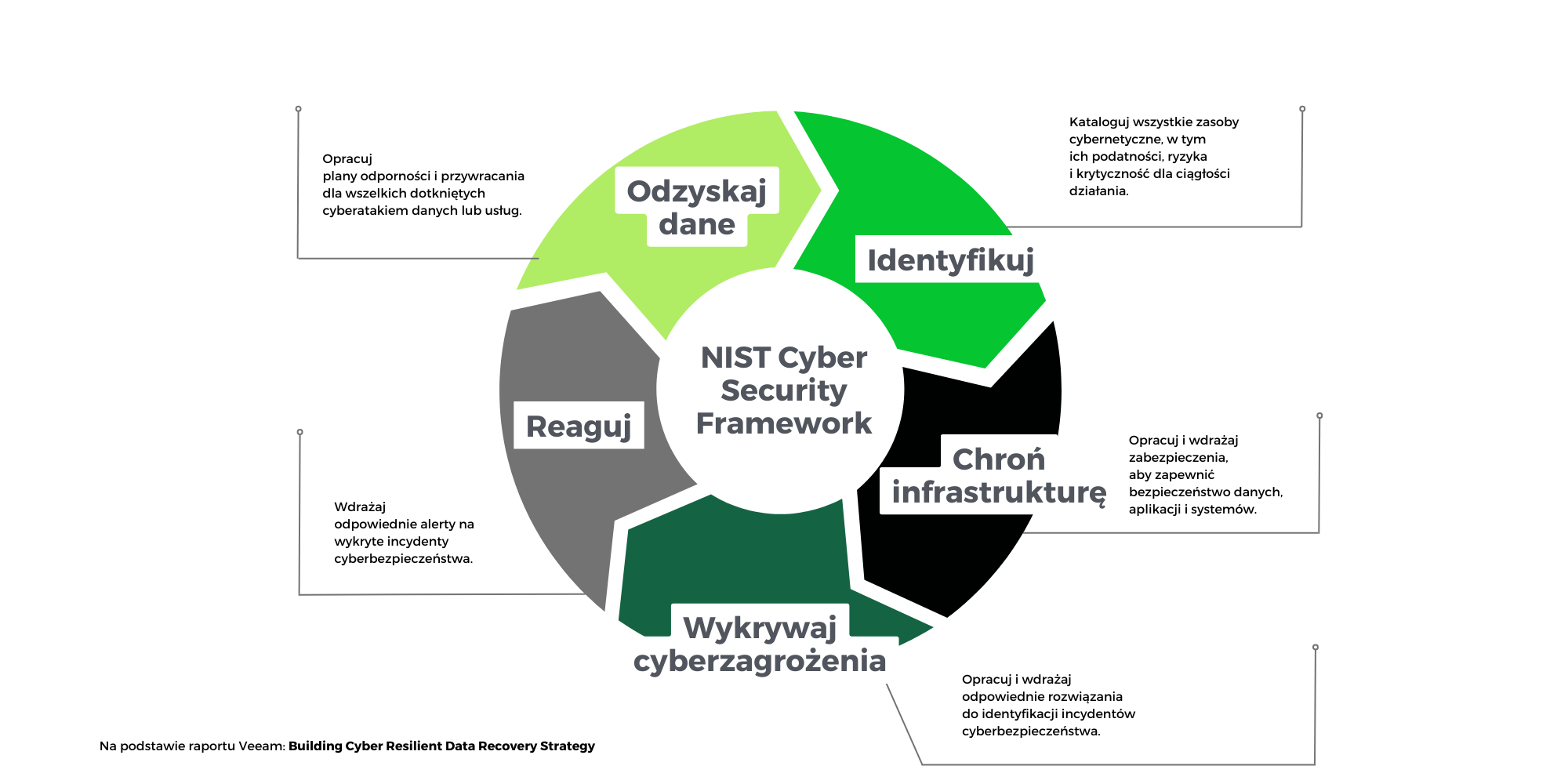

NIST Cybersecurity Framework to sprawdzone ramy działania, które organizacje mogą wykorzystać do poprawy swojej strategii odzyskiwania danych. Framework obejmuje szereg powtarzalnych etapów i działań, które warto zastosować w celu zarządzania cyberbezpieczeństwem w organizacji, w tym w procedurze odzyskiwania danych po cyberataku. Metodyka obejmuje 5 kluczowych kroków:

- Identyfikacja krytycznych danych

- Ochrona infrastruktury kopii zapasowych i danych

- Wykrywanie cyberzagrożeń

- Reagowanie na cyberzagrożenia

- Bezpieczne odzyskiwanie danych

Identyfikacja krytycznych danych

Podobnie jak w przypadku każdej katastrofy, która może spotkać firmę, dobre planowanie jest zadaniem nr 1, jeśli chcemy znacząco zminimalizować jej skutki. Porządek i świadomość zasobów oraz ich priorytetyzacja to jedne z pierwszych kroków, jakie należy podjąć, by wesprzeć i zoptymalizować plan działania w sytuacji naruszenia danych – bo przecież nie można chronić zasobów, o których się nic nie wie. A choć katalogowanie i kategoryzowanie obszarów, które wymagają ochrony, może wydawać się nieistotne w porównaniu z aktywną reakcją na cyberzagrożenie, jest to punkt wyjścia do tego, by jak najlepiej ochronić swoje dane.

Aby stworzyć niezawodny plan odzyskiwania danych, dział IT i dział bezpieczeństwa muszą ściśle współpracować w celu identyfikacji, skatalogowania i priorytetyzacji wszystkich danych i systemów istniejących w organizacji. Takie porównanie i ,,rachunek sumienia” w zakresie różnych systemów często wskazuje miejsca, gdzie dane nie są odpowiednio chronione i gdzie znajdują się słabe punkty lub luki bezpieczeństwa.

Katalog danych powinien zawierać znaczniki, takie jak lokalizacja, właściciel oraz, co najważniejsze, priorytet odzyskiwania. Takie działanie ma jeszcze jedną, niezwykle istotną zaletę – katalogowanie pomaga w ujawnieniu brakujących, nieaktualnych czy niepełnych danych, a do tego pozwala identyfikować kluczowe metadane potrzebne do prawidłowego zaplanowania odzyskiwania danych. Wszystkie te informacje warto wykorzystać do utworzenia planu odzyskiwania danych w ramach planów ciągłości działania.

Ochrona infrastruktury kopii zapasowych i danych

Infrastruktura kopii zapasowych to szczególne miejsce w każdym środowisku IT. Nie tylko zapewnia ostateczną ochronę, ale także jest bardzo wrażliwym punktem na mapie systemów IT, gdyż zawiera kopie wszystkich danych. To sprawia, że jest to świetny cel dla cyberataków, którego kompromitacja znacząco zwiększa prawdopodobieństwo wymuszenia okupu. Dlatego tak ważna jest ochrona samej infrastruktury kopii zapasowych.

Pierwszym krokiem w ochronie kopii zapasowych jest zapobieganie nieautoryzowanemu dostępowi do samego systemu zarządzania kopiami zapasowymi. Konieczne jest tutaj stosowanie zasady Zero Trust, która mówi mniej więcej tyle: weryfikuj dokładnie, zakładaj najgorszy scenariusz i pilnuj tych najmniej uprzywilejowanych dostępów.

Kluczowe w tym przypadku jest wykorzystanie uwierzytelniania wieloskładnikowego, poświadczeń jednorazowych, podwójnej akceptacji i posiadanie oddzielnego, dedykowanego systemu zarządzania tożsamością i dostępem (IAM) do ochrony danych. Zarządzanie tożsamością i dostępem (IAM) w celu kontrolowania poświadczeń użytkowników zapewnia, że użytkownicy są odpowiednio zweryfikowani, a ich konta i poświadczenia są trudniejsze do złamania. Dobrą praktyką jest również tworzenie dostępów o jak najmniejszej liczbie uprawnień, np. poprzez uruchomienie oddzielnych kont administratora i kont operacyjnych. Zapobiegnie to niezamierzonym błędom ludzkim i zminimalizuje eskalację uprawnień. Wreszcie, warstwa dostępowa powinna być skonfigurowana w taki sposób, by naruszenie nie spowodowało utraty wszystkich danych. Poszczególne dostępy do określonych systemów, aplikacji i danych powinny być od siebie odizolowane, a konta lub profile dostępowe do poszczególnych obszarów powinny mieć poziomowane uprawnienia.

Upewnij się, że kopie zapasowe będą dostępne w razie potrzeby

Usuwanie kopii zapasowych w celu uniemożliwienia odzyskania danych jest obecnie powszechną cechą oprogramowania ransomware. Dlatego upewnienie się, że kopie zapasowe nie mogą być modyfikowane ani usuwane, ma wyjątkowo ważne znaczenie w przypadku incydentu cyberbezpieczeństwa.

Nienaruszalność jest krytyczną cechą kopii zapasowych, szczególnie w przypadku kopii zapasowych, które muszą pozostać integralne, aby spełnić wymagania dotyczące przechowywania. Wykorzystanie nienaruszalnych repozytoriów, urządzeń deduplikacyjnych lub taśm (air gap), pozwoli przechowywać dane w stanie, w którym nawet administratorzy nie mogą modyfikować ani usuwać danych.

W cyberbezpieczeństwie istnieje stary branżowy żart, który mówi, że najbezpieczniejszym systemem zwykle jest ten, który jest odłączony od sieci i przechowywany w pomieszczeniu, do którego nikt nie ma dostępu. Okazuje się jednak, że w przypadku kopii zapasowych takie rozwiązanie to nie żart, a bardzo rozsądna praktyka. O ile kopia zapasowa jest odizolowana od sieci i przechowywana offline, na przykład na taśmie, o tyle istnieje niewielkie prawdopodobieństwo, że dane na niej zostaną naruszone lub zawirusowane.

Ostatnim ważnym elementem ochrony kopii zapasowych jest ich szyfrowanie w taki sposób, aby uniemożliwić dostęp do nich osobom trzecim. Choć nie uchroni to danych przed ich przejęciem lub zablokowaniem przez oprogramowanie ransomware, sprawi jednak, że będzie bardzo mało prawdopodobne, że staną się one celem wymuszeń. Analiza wielu ataków ransomware wykazała bowiem, że zaszyfrowane kopie zapasowe nie są szyfrowane przez ransomware, pozostają w związku z tym nienaruszone.

Wykrywanie cyberzagrożeń

Po zidentyfikowaniu obszaru systemów i danych, należy wprowadzić plan i narzędzia służące do szybkiego wykrywania naruszeń tych zasobów. Szybkie wykrywanie radykalnie skróci czas przestoju i wpływ incydentu bezpieczeństwa na biznes, co bezpośrednio przekłada się na ograniczenie skutków finansowych i wizerunkowych incydentu.

Jedną z kluczowych strategii złośliwego oprogramowania jest unikanie wykrycia, podczas gdy eskaluje ono uprawnienia i porusza się w środowisku, infekując jak najwięcej systemów. Aby to osiągnąć, złośliwe oprogramowanie może wprowadzać niewielkie zmiany w danych, aby uniknąć zauważenia. Ponadto, ponieważ strategie cyberprzestępców stają się coraz bardziej wyrafinowane, autorzy złośliwego oprogramowania stawiają najczęściej na usuwanie kopii zapasowych, skracanie czasu ich przechowywania lub wręcz wyłączanie zadań backupu.

Aby zabezpieczyć się przed konsekwencjami takich działań, konieczne jest zainstalowanie narzędzi analitycznych (Yara Threat Detection), które będzie identyfikować w czasie rzeczywistym tego typu nietypowe zachowania i skanować dane w poszukiwaniu złośliwego oprogramowania oraz powiadamiać za pomocą alarmów i raportów w aplikacji monitorującej, np.Veeam ONE.

Kolejnym narzędziem wspierającym wykrywanie cyberzagrożeń jest menedżer incydentów i zdarzeń bezpieczeństwa (SIEM). Poprzez odpowiednie skonfigurowanie systemu SIEM, wykryte wskaźniki naruszenia bezpieczeństwa mogą być oznaczane bezpośrednio w systemie używanym przez zespół ds. bezpieczeństwa, co skraca czas reakcji i daje analitykom bezpieczeństwa bardziej szczegółowy obraz zdarzenia.

Reagowanie na cyberzagrożenia

Nawet najlepszy plan ochrony danych nie daje stuprocentowej skuteczności, dlatego w sytuacji naruszenia (która niewątpliwie prędzej czy później się zdarzy), należy postawić przede wszystkim na jak najszybsze zatrzymanie i usunięcie złośliwego oprogramowania z cybernetycznego ,,krwioobiegu”. Podobnie jak w przypadku planowania odzyskiwania danych po zdarzeniu o charakterze niszczącym, jednym z głównych celów, do których należy dostosować wszystkie decyzje, jest czas odtworzenia zdolności do kontynuowania działalności operacyjnej (Recovery Time Objectives, RTO). W przypadku zdarzeń związanych z cyberbezpieczeństwem jest podobnie – najważniejsze jest przywrócenie systemów do działania i minimalizowanie przestojów.

Aby przeprowadzić ten proces jak należy, ważne są trzy działania: cykliczne testowanie procedury odzyskiwania danych z kopii zapasowych (najlepiej automatyczne), znalezienie pierwotnie zainfekowanego punktu w systemie oraz skanowanie pamięci masowych w poszukiwaniu złośliwego oprogramowania przed pełnym przywróceniem. Takie działanie nie tylko pozwoli na sprawne i bezpieczne przywrócenie systemów do działania, ale także daje możliwość analizy przebiegu incydentu i wyciągania wniosków w zakresie wzmocnienia zabezpieczeń. Do tego rodzaju działań warto wykorzystać funkcje SureBackup oraz Secure Restore, będące częścią rozwiązania Veeam Data Platform.

Odzyskuj dane szybko i bezpiecznie

W zależności od charakteru incydentu cyberbezpieczeństwa, przywrócenie danych będzie miało kluczowe znaczenie dla przywrócenia usług, szczególnie w przypadku ransomware. Jeśli czas przywrócenia jest długi, istnieje prawdopodobieństwo, że wiele punktów odzyskiwania może zawierać złośliwe oprogramowanie i może pojawić się konieczność cofnięcia się w czasie, aby znaleźć czysty punkt przywracania.

Podobnie jak w przypadku tradycyjnego odzyskiwania po awarii, ważne jest, aby dostosować się do celów związanych z minimalizacją utraty danych – określając parametr, który mówi, na jaką maksymalnie utratę danych organizacja może sobie pozwolić (RPO – Recovery Point Objective), co jest równoznaczne z tym, do jak dalekiego punktu przywracania należy się cofnąć, aby mieć pewność, że przywrócone dane będą ,,czyste” i niezainfekowane.

Aby zmniejszyć ryzyko przywrócenia zainfekowanych danych i zminimalizować konsekwencje ich naruszenia w fazie reagowania, należy wykorzystywać narzędzia do bieżącego skanowania i wykrywania złośliwego oprogramowania we wcześniejszych punktach przywracania, nie sugerując się wyłącznie oznaczeniami złośliwego oprogramowania z wcześniejszych skanów.

Dobrą praktyką w przypadku, gdy czyste punkty przywracania znajdują się dalej wstecz w czasie niż zdefiniowane RPO, może okazać się przywracanie wyłącznie poszczególnych fragmentów kluczowych danych (poziom plików), jednocześnie nie ryzykując ,,wpuszczenia” złośliwego oprogramowania z pełnej kopii zapasowej do systemu.

Podsumowanie

Tworzenie strategii odzyskiwania danych nie jest obecnie łatwym zadaniem. Zagrożenia są coraz bardziej wyrafinowane, a konsekwencje naruszeń liczone są nierzadko w milionach lub sektach tysięcy, dlatego należy wykorzystywać każdą możliwość, by minimalizować to ryzyko.

NIST Cybersecurity Framework usprawnia i porządkuje kroki, które należy podjąć, by zwiększyć prawdopodobieństwo odzyskania danych po indycencie cyberbezpieczeństwa. Podążając za wytycznymi NIST warto pamiętać o:

– Tworzeniu i regularnym testowaniu planów odzyskiwania,

– Wdrożeniu udokumentowanych najlepszych praktyk w zakresie budowania infrastruktury kopii zapasowych,

– Uruchomieniu narzędzi służących wykrywaniu i detekcji nietypowych aktywności w danych, aplikacjach i systemach,

– Stosowaniu najlepszych praktyk w zakresie tworzenia struktury dostępów do danych i priorytetyzacji uprawnień,

– Zadbaniu o to, by przywrócone dane po incydencie cyberbezpieczeństwa były ,,czyste” i wolne od złośliwego kodu.

Na bazie Building a Cyber‑Resilient Data Recovery Strategy – z dnia 03.01.2024.