Uniwersytecki Szpital Kliniczny w Zagrzebiu, Chorwacja, stał się celem grupy ransomware LockBit zaledwie tydzień po ogłoszeniu przez tę organizację zdrowotną, że została zaatakowana cybernetycznie w ubiegły czwartek.

Atak na KBC-Zagreb

Szpital KBC-Zagreb, położony w stolicy Chorwacji, Zagrzebiu, jest publicznie finansowanym szpitalem akademickim. Jak podają lokalne media, szpital wrócił do pełnej funkcjonalności zaledwie 24 godziny po ataku, dzięki zaangażowaniu ponad 100 ekspertów. Władze szpitala poinformowały, że atak z 27 czerwca sparaliżował ich sieci, zmuszając do przekierowania pacjentów w nagłych przypadkach do innych szpitali w Zagrzebiu i przywrócenia pracy na poziomie sprzed 50 lat, co oznaczało korzystanie z papieru i ołówka. Pomimo tych trudności, bezpieczeństwo pacjentów nigdy nie było zagrożone.

Profesor dr hab. Ivan Gornik, szef oddziału ratunkowego KBC-Zagreb, poinformował, że wszystkie testy mogą być przeprowadzane do pewnego stopnia, ale system radiologiczny, który szczególnie zależy od wsparcia informatycznego, został najbardziej dotknięty. Uniwersytecki Szpital Kliniczny, założony w 1942 roku, jest największym i najbardziej zaawansowanym medycznie obiektem w Chorwacji, obsługującym około 10 000 obywateli dziennie w dwóch głównych kampusach i trzech innych lokalizacjach w mieście. Szpital składa się z 30 klinik i 7 specjalistycznych instytutów, posiada ponad 2000 łóżek i zatrudnia ponad 7500 pracowników, w tym około 1000 lekarzy, a także prowadzi jeden z nielicznych ośrodków leczenia metodą gamma knife w Europie.

LockBit kontynuuje ataki na infrastruktury krytyczne

W poniedziałek, KBC-Zagreb pojawił się na ciemnej stronie internetowej LockBit jako najnowsza ofiara tej grupy ransomware. Gang powiązany z Rosją twierdzi, że skradł dużą ilość plików, w tym „dokumentację medyczną, wyniki badań pacjentów, prace naukowe lekarzy, dane dotyczące operacji, organów i dawców, banki organów i tkanek, dane pracowników, adresy, numery telefonów, dokumenty prawne pracowników, dane dotyczące darowizn i relacji z prywatnymi firmami, księgę darowizn, dane dotyczące rezerw leków, raporty o naruszeniach danych osobowych i wiele więcej.” Grupa opublikowała próbkę swoich skradzionych danych, składającą się z 12 dokumentów jako dowód exfiltracji.

Do tej pory szpital nie potwierdził, jakie dane zostały skradzione, ale poinformował odpowiednie władze i policję, która rozpoczęła śledztwo mające na celu ustalenie skutków ataku. Gang cyberprzestępczy LockBit z powodzeniem unika organów ścigania od momentu powstania pod koniec 2019 roku. Działając jako model Ransomware-as-a-Service (RaaS), gang ten przeprowadził ponad 1400 ataków na ofiary w USA i na całym świecie, w tym w Azji, Europie i Afryce.

Gang doświadczył poważnego niepowodzenia tej wiosny, gdy międzynarodowa operacja Cronos, prowadzona przez FBI i Interpol, zinfiltrowała jego infrastrukturę sieciową, wyświetlając komunikat o zajęciu na stronie głównej witryny wycieków LockBit. Mimo to, LockBit kontynuował swoje działania, tworząc nową stronę wycieków i atakując kilka amerykańskich szpitali w ciągu kilku dni. W zeszłym tygodniu, LockBit twierdził, że zhakował amerykańską Rezerwę Federalną, co wydaje się być fałszywym roszczeniem grupy, która zamiast tego wyciekła dane należące do amerykańskiej instytucji bankowej Evolve Bank and Trust.

Chorwacja ofiarą wielu ataków cybernetycznych

Podejrzany atak ransomware na KBC-Zagreb zbiegł się z atakami na kilka chorwackich agencji rządowych, które miały miejsce dzień wcześniej. Te ataki zostały przeprowadzone przez inną ugruntowaną grupę hacktywistyczną powiązaną z Rosją, znaną jako NoNam057(16).

Grupa ta, publikująca swoje dokonania na Telegramie, konsekwentnie atakuje krytyczną infrastrukturę państw wspierających Ukrainę, wykorzystując ataki typu DDoS (rozproszona odmowa usługi), które tymczasowo wyłączają sieci ofiar poprzez zalewanie ich żądaniami ruchu.

Początkowo podejrzewano, że NoName spowodował awarię szpitala, jednak grupa opublikowała 28 czerwca wiadomość na swoim kanale Telegram, zaprzeczając odpowiedzialności. „Nie bierzemy udziału w atakowaniu placówek medycznych w Chorwacji ani w żadnym innym kraju. Mamy zasadę, że nie dotykamy placówek medycznych. Walczymy z rusofobicznymi władzami, a nie z cywilami! 🤬” – napisała NoName w poście, krytykując chorwackich urzędników za to, że nie byli w stanie „chronić swojej infrastruktury internetowej w sektorze medycznym.”

NoName jest odpowiedzialna za nieco ponad jedną trzecią wszystkich ataków hacktywistycznych w 2023 roku. To, co wyróżnia NoName – poza faktem, że nie są powiązani z żadną inną prorosyjską grupą – to wsparcie ze strony wolontariuszy rekrutowanych z dark webu. Hakerzy ci na początku 2023 roku wystosowali apel do „bohaterów” hacktywistów, oferując wynagrodzenie w kryptowalutach, które podobno wynosi setki, a nawet tysiące dolarów amerykańskich.

W zeszłym roku NoName z powodzeniem zaatakował system bankowy we Włoszech, wyłączając co najmniej sześć głównych banków i zakłócając infrastrukturę niemal tuzina ukraińskich stron bankowych. Inne ataki skierowane były na infrastrukturę krytyczną w Polsce, Danii, Litwie i francuskim parlamencie, a także niemal tuzin ataków na szwajcarski sektor finansowy i lotniczy latem ubiegłego roku, w tym kilka europejskich portów we Włoszech, Niemczech, Hiszpanii i Bułgarii.

Nasze wnioski

Ataki cybernetyczne na KBC-Zagreb i inne chorwackie instytucje rządowe podkreślają rosnące zagrożenie, jakie stanowi cyberprzestępczość dla infrastruktury krytycznej. W miarę jak grupy takie jak LockBit i NoName kontynuują swoje działania, konieczne jest zwiększenie środków bezpieczeństwa i świadomości, aby zapobiec dalszym incydentom i chronić wrażliwe dane oraz usługi. Poniżej przedstawiamy kilka kluczowych wniosków wynikających z tych wydarzeń oraz ich odniesienie do sytuacji w Polsce.

Potrzeba wzmocnienia systemów bezpieczeństwa

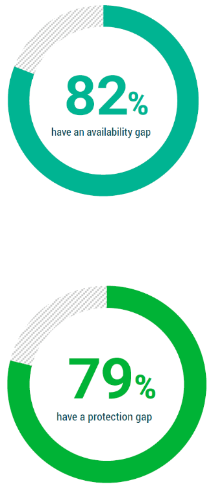

Przypadek KBC-Zagreb pokazuje, jak łatwo może dojść do paraliżu działalności nawet największych instytucji zdrowotnych. Szpitale i inne placówki opieki zdrowotnej są szczególnie wrażliwe na ataki ransomware, ponieważ przerwy w ich funkcjonowaniu mogą mieć bezpośredni wpływ na życie i zdrowie pacjentów. Polska, podobnie jak Chorwacja, musi zainwestować w nowoczesne systemy bezpieczeństwa cybernetycznego, które będą w stanie skutecznie wykrywać i odpierać ataki, zanim wyrządzą one znaczące szkody.

Współpraca międzynarodowa

Operacja Cronos, prowadzona przez FBI i Interpol, pokazuje, że międzynarodowa współpraca w zwalczaniu cyberprzestępczości jest kluczowa. Polska powinna aktywnie uczestniczyć w takich inicjatywach, wymieniając się informacjami i doświadczeniami z innymi krajami oraz organizacjami międzynarodowymi. Tylko wspólnymi siłami można skutecznie walczyć z globalnymi zagrożeniami cybernetycznymi.

Edukacja i świadomość

Ataki cybernetyczne często są wynikiem błędów ludzkich, takich jak kliknięcie w złośliwy link czy otwarcie podejrzanego załącznika. Dlatego niezbędna jest ciągła edukacja i podnoszenie świadomości pracowników na temat zagrożeń cybernetycznych i sposobów ich unikania. Polska powinna zainwestować w szkolenia dla personelu zarówno w sektorze publicznym, jak i prywatnym, aby zminimalizować ryzyko ataków.

Przykład Polski

Polska, podobnie jak Chorwacja, doświadcza rosnącej liczby cyberataków na infrastrukturę krytyczną. W ostatnich latach Polska była celem ataków ransomware oraz DDoS, które dotknęły między innymi instytucje finansowe, energetyczne i rządowe. Podobnie jak w przypadku Chorwacji, ataki te często były przypisywane grupom powiązanym z Rosją, które prowadzą działania mające na celu destabilizację państw wspierających Ukrainę.

Inwestycje w infrastruktury krytyczne

Polska powinna zwrócić szczególną uwagę na ochronę swoich infrastruktur krytycznych, takich jak systemy energetyczne, wodociągowe, komunikacyjne i zdrowotne. Inwestycje w nowoczesne technologie zabezpieczeń, regularne audyty bezpieczeństwa oraz implementacja najlepszych praktyk mogą znacząco podnieść poziom bezpieczeństwa cybernetycznego.

Wsparcie rządowe i polityczne

Rząd Polski powinien aktywnie wspierać inicjatywy związane z cyberbezpieczeństwem, zarówno poprzez legislację, jak i bezpośrednie inwestycje. Tworzenie specjalistycznych jednostek do walki z cyberprzestępczością, finansowanie badań nad nowymi technologiami zabezpieczeń oraz wspieranie współpracy między sektorem publicznym a prywatnym to kluczowe kroki, które mogą pomóc w ochronie przed zagrożeniami cybernetycznymi.

Zintegrowany system reagowania

Polska powinna rozwijać i udoskonalać swoje systemy reagowania na incydenty cybernetyczne. Zintegrowane podejście, które obejmuje szybkie wykrywanie, skuteczne reagowanie oraz minimalizowanie skutków ataków, może znacząco zmniejszyć ryzyko długotrwałych przerw w funkcjonowaniu kluczowych usług i infrastruktury.

Podsumowanie

Cyberprzestępczość stanowi poważne zagrożenie dla współczesnych społeczeństw, a ataki takie jak te na KBC-Zagreb pokazują, jak ważne jest przygotowanie i zabezpieczenie infrastruktury krytycznej. Polska, jako kraj o rozwiniętej infrastrukturze i rosnącym znaczeniu na arenie międzynarodowej, musi podjąć zdecydowane działania, aby zwiększyć swoje bezpieczeństwo cybernetyczne. Inwestycje w technologie, edukację, współpracę międzynarodową oraz wsparcie rządowe są kluczowe, aby skutecznie chronić przed zagrożeniami cybernetycznymi i zapewnić ciągłość działania usług i infrastruktury krytycznej.

Żródło tłumaczenia